Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Hier, l'écosystème a été frappé par une attaque de la chaîne d'approvisionnement ciblant la bibliothèque JavaScript populaire polyfillio. Les attaquants ont injecté du code malveillant dans le package, qui pouvait exfiltrer des données utilisateur ou rediriger le trafic lorsqu'il était importé par des projets non méfiants.

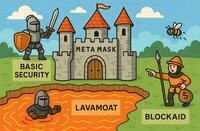

Nous tenons à rassurer les utilisateurs 🦊 que vous êtes protégés. Nos pratiques de sécurité sont spécifiquement conçues pour défendre contre ce type d'incidents :

- Verrouillage des versions & Discipline de publication : Nous verrouillons les dépendances sur des versions vérifiées, ne poussons jamais directement sur la branche principale, et utilisons à la fois des vérifications de sécurité automatisées et manuelles tout au long du cycle de développement. Tous les déploiements passent par des processus de déploiement surveillés pour empêcher l'infiltration de packages compromis.

- LavaMoat : Une couche de sécurité d'exécution renforcée qui bloque l'exécution de code malveillant même si une dépendance est compromise. LavaMoat impose des contrôles d'isolement et de politique à travers l'ensemble de l'environnement de développement et d'exécution.

- @blockaid_ : Détecte et signale presque instantanément les adresses malveillantes, protégeant les utilisateurs d'interagir avec des dapps compromis ou des points de phishing.

Les attaques de la chaîne d'approvisionnement sont l'un des plus grands risques dans le logiciel moderne, et l'incident d'hier est un rappel de l'importance des défenses en couches. Chez MM, la sécurité est non négociable. Nous investissons continuellement pour protéger nos utilisateurs contre les menaces évolutives, y compris les compromissions au niveau des dépendances comme celle-ci.

Un grand merci à l'équipe de sécurité 🦊 !

Meilleurs

Classement

Favoris