Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Ontem, o ecossistema foi atingido por um ataque à cadeia de suprimentos que visava a popular biblioteca JavaScript polyfillio. Os atacantes injetaram código malicioso no pacote, que poderia exfiltrar dados de usuários ou redirecionar tráfego quando importado por projetos desavisados.

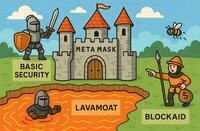

Queremos tranquilizar os usuários 🦊 de que vocês estão protegidos. Nossas práticas de segurança são especificamente projetadas para defender contra esses tipos de incidentes:

- Bloqueio de Versão & Disciplina de Lançamento: Bloqueamos dependências para versões verificadas, nunca fazemos push diretamente para o main, e usamos tanto verificações de segurança automatizadas quanto manuais ao longo do ciclo de desenvolvimento. Todos os lançamentos passam por processos de rollout monitorados para evitar que pacotes comprometidos sejam incluídos.

- LavaMoat: Uma camada de segurança de tempo de execução reforçada que bloqueia a execução de código malicioso mesmo que uma dependência esteja comprometida. O LavaMoat impõe isolamento e controles de política em todo o ambiente de desenvolvimento e tempo de execução.

- @blockaid_ : Detecta e sinaliza endereços maliciosos quase instantaneamente, protegendo os usuários de interagir com dapps comprometidos ou pontos de phishing.

Ataques à cadeia de suprimentos são um dos maiores riscos no software moderno, e o incidente de ontem é um lembrete de por que defesas em camadas são importantes. Na MM, a segurança é inegociável. Continuamos a investir na proteção de nossos usuários contra ameaças em evolução, incluindo compromissos em nível de dependência como este.

Um agradecimento à equipe de segurança 🦊!

Top

Classificação

Favoritos