المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

بالأمس ، تعرض النظام البيئي لهجوم سلسلة التوريد الذي يستهدف مكتبة JavaScript الشهيرة polyfillio. قام المهاجمون بحقن تعليمات برمجية ضارة في الحزمة، والتي يمكن أن تتسرب بيانات المستخدم أو إعادة توجيه حركة المرور عند استيرادها بواسطة مشاريع مطمئنة.

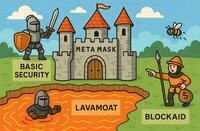

نريد طمأنة 🦊 المستخدمين بأنك محمي. تم تصميم ممارساتنا الأمنية خصيصا للحماية من هذه الأنواع من الحوادث:

- انضباط قفل الإصدار وإصداره: نقوم بقفل التبعيات على الإصدارات التي تم فحصها ، ولا ندفع أبدا مباشرة إلى الإصدارات الرئيسية ، ونستخدم فحوصات الأمان الآلية واليدوية عبر دورة حياة التطوير. تخضع جميع الإصدارات لعمليات طرح مراقبة لمنع الحزم المخترقة من الانزلاق.

- LavaMoat: طبقة أمان قوية لوقت التشغيل تمنع تنفيذ التعليمات البرمجية الضارة حتى إذا تم اختراق التبعية. يفرض LavaMoat ضوابط العزل والسياسة عبر بيئة التطوير ووقت التشغيل بأكملها.

- @blockaid_ : يكتشف العناوين الضارة ويشير إليها على الفور تقريبا ، مما يحمي المستخدمين من التفاعل مع التطبيقات اللامركزية المخترقة أو نقاط نهاية التصيد الاحتيالي.

تعد هجمات سلسلة التوريد واحدة من أكبر المخاطر في البرامج الحديثة ، وحادث الأمس هو تذكير بسبب أهمية الدفاعات متعددة الطبقات. في MM ، الأمن غير قابل للتفاوض. نحن نستثمر باستمرار في حماية مستخدمينا من التهديدات المتطورة، بما في ذلك التنازلات على مستوى التبعية مثل هذه.

صرخ لفريق 🦊 الأمن!

الأفضل

المُتصدِّرة

التطبيقات المفضلة