Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Ayer, el ecosistema fue golpeado por un ataque a la cadena de suministro que tenía como objetivo la popular biblioteca de JavaScript polyfillio. Los atacantes inyectaron código malicioso en el paquete, que podría exfiltrar datos de usuarios o redirigir el tráfico cuando es importado por proyectos desprevenidos.

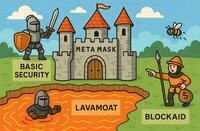

Queremos asegurar a los usuarios 🦊 que están protegidos. Nuestras prácticas de seguridad están diseñadas específicamente para defendernos contra este tipo de incidentes:

- Bloqueo de versiones y disciplina de lanzamientos: Bloqueamos las dependencias a versiones verificadas, nunca hacemos push directamente a main, y utilizamos tanto controles de seguridad automatizados como manuales a lo largo del ciclo de vida del desarrollo. Todos los lanzamientos pasan por procesos de implementación monitoreados para evitar que paquetes comprometidos se cuelen.

- LavaMoat: Una capa de seguridad de tiempo de ejecución endurecida que bloquea la ejecución de código malicioso incluso si una dependencia está comprometida. LavaMoat impone controles de aislamiento y políticas en todo el entorno de desarrollo y tiempo de ejecución.

- @blockaid_: Detecta y señala direcciones maliciosas casi instantáneamente, protegiendo a los usuarios de interactuar con dapps comprometidos o puntos finales de phishing.

Los ataques a la cadena de suministro son uno de los mayores riesgos en el software moderno, y el incidente de ayer es un recordatorio de por qué las defensas en capas son importantes. En MM, la seguridad es innegociable. Invertimos continuamente en proteger a nuestros usuarios de amenazas en evolución, incluyendo compromisos a nivel de dependencia como este.

¡Un saludo al equipo de seguridad 🦊!

Parte superior

Clasificación

Favoritos