Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Ieri, l'ecosistema è stato colpito da un attacco alla catena di approvvigionamento che mirava alla popolare libreria JavaScript polyfillio. Gli aggressori hanno iniettato codice malevolo nel pacchetto, che potrebbe esfiltrare dati degli utenti o reindirizzare il traffico quando importato da progetti ignari.

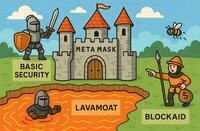

Vogliamo rassicurare gli utenti 🦊 che siete protetti. Le nostre pratiche di sicurezza sono specificamente progettate per difendersi contro questi tipi di incidenti:

- Blocco delle Versioni & Disciplina di Rilascio: Blocchiamo le dipendenze a versioni verificate, non pubblichiamo mai direttamente su main e utilizziamo controlli di sicurezza sia automatizzati che manuali durante l'intero ciclo di sviluppo. Tutti i rilasci passano attraverso processi di rollout monitorati per prevenire l'inserimento di pacchetti compromessi.

- LavaMoat: Uno strato di sicurezza runtime rinforzato che blocca l'esecuzione di codice malevolo anche se una dipendenza è compromessa. LavaMoat applica controlli di isolamento e policy in tutto l'ambiente di sviluppo e runtime.

- @blockaid_ : Rileva e segnala indirizzi malevoli quasi istantaneamente, proteggendo gli utenti dall'interazione con dapps compromessi o endpoint di phishing.

Gli attacchi alla catena di approvvigionamento sono uno dei maggiori rischi nel software moderno, e l'incidente di ieri è un promemoria del perché le difese stratificate siano importanti. Da MM, la sicurezza è non negoziabile. Investiamo continuamente per proteggere i nostri utenti dalle minacce in evoluzione, comprese le compromissioni a livello di dipendenza come questa.

Un saluto al team di sicurezza 🦊!

Principali

Ranking

Preferiti