Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

I går ble økosystemet rammet av et forsyningskjedeangrep rettet mot det populære JavaScript-biblioteket polyfillio. Angripere injiserte ondsinnet kode i pakken, som kunne eksfiltrere brukerdata eller omdirigere trafikk når den ble importert av intetanende prosjekter.

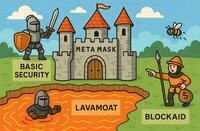

Vi ønsker å forsikre 🦊 brukerne om at du er beskyttet. Våre sikkerhetsrutiner er spesielt utviklet for å forsvare oss mot denne typen hendelser:

- Versjonslåsing og utgivelsesdisiplin: Vi låser avhengigheter til kontrollerte versjoner, skyver aldri direkte til hovedversjonen, og bruker både automatiserte og manuelle sikkerhetskontroller gjennom hele utviklingslivssyklusen. Alle utgivelser går gjennom overvåkede utrullingsprosesser for å forhindre at kompromitterte pakker slipper inn.

- LavaMoat: Et herdet kjøretidssikkerhetslag som blokkerer kjøring av ondsinnet kode selv om en avhengighet er kompromittert. LavaMoat håndhever isolasjon og policykontroller på tvers av hele utviklings- og kjøretidsmiljøet.

- @blockaid_ : Oppdager og flagger ondsinnede adresser nesten umiddelbart, og beskytter brukere fra å samhandle med kompromitterte dapps eller phishing-endepunkter.

Forsyningskjedeangrep er en av de største risikoene i moderne programvare, og gårsdagens hendelse er en påminnelse om hvorfor lagdelt forsvar er viktig. Hos MM er sikkerhet ikke omsettelig. Vi investerer kontinuerlig i å beskytte brukerne våre mot trusler som utvikler seg, inkludert kompromisser på avhengighetsnivå som denne.

Rop ut til sikkerhetsteamet 🦊!

Topp

Rangering

Favoritter