热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

昨天,生态系统遭遇了一次针对流行的JavaScript库polyfillio的供应链攻击。攻击者向该包中注入了恶意代码,这可能会在被不知情的项目导入时窃取用户数据或重定向流量。

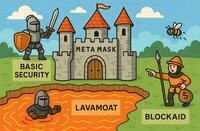

我们想向🦊用户保证,你们是受到保护的。我们的安全实践专门设计用于防御这些类型的事件:

- 版本锁定与发布纪律:我们将依赖项锁定到经过审查的版本,绝不直接推送到主分支,并在整个开发生命周期中使用自动和手动的安全检查。所有发布都经过监控的发布流程,以防止受损包的渗入。

- LavaMoat:一个强化的运行时安全层,即使依赖项被攻破也能阻止恶意代码执行。LavaMoat在整个开发和运行时环境中强制执行隔离和策略控制。

- @blockaid_ : 几乎即时检测并标记恶意地址,保护用户不与受损的dapp或钓鱼端点互动。

供应链攻击是现代软件中最大的风险之一,而昨天的事件提醒我们为什么分层防御至关重要。在MM,安全是不可妥协的。我们持续投资于保护我们的用户免受不断演变的威胁,包括像这样的依赖级别的妥协。

向🦊安全团队致敬!

热门

排行

收藏